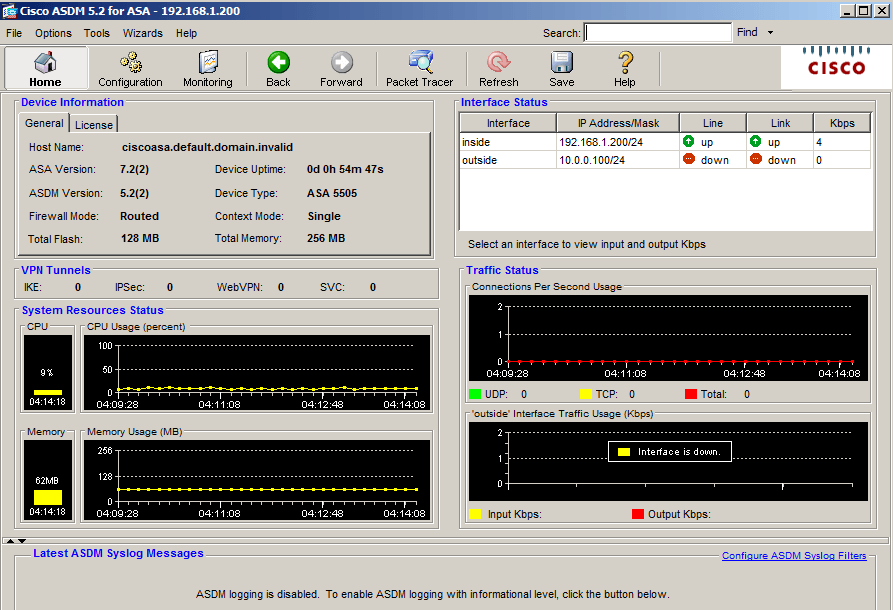

ASDM è l’ambiente grafico di configurazione per Cisco ASA (la soluzione firewall Cisco che è subentrata ai PIX).

L’interfaccia a linea di comando ha un feeling molto IOS, per quanto la provenienza genetica del sistema operativo di ASA (Finesse) sia diversa da quella dei router Cisco; questo si vede in alcuni dettagli, come ad esempio l’uso di maschere di rete invece di wildcard masks.

La linea di comando continua dunque ad essere un eccellente strumento di configurazione, ma per alcune azioni, ASDM fa effettivamente risparmiare tempo. Inoltre in ASDM troviamo strumenti di debugging (come packet traver), utility grafiche, tool che fanno sì che sia una vera interfaccia di consfigurazione e non il giocattolo che si vedeva anni fa sui 2950.

Abilitare ASDM non è difficile. Supponiamo che il nostro ASA abbia configurata in’interfaccia interna (inside, IP address 192.168.1.200/24) ed una esterna (outside). Configureremo ASA perché si avvii solo da interfaccia interna; l’ideale è definire anche l’IP address della console da cui lo avvieremo, ma altrimenti possiamo scegliere di accedere dall’intera subnet. Chi avesse necessità di configurare il firewall dall’esterno e desideri usare ADSM non abiliterà ASDM su outside (troppo rischioso) ma piuttosto configurerà una VPN per accedere dall’interno. In ultimo, ASDM si avvia da un file .bin residente su flash.

Come configurare ASDM

La configurazione vera e proprio richiede due comandi; qui prenderemo le cose leggermente più alla larga, per vedere anche come configurare un minimo di ambiente; inanzi tutto eseguiamo

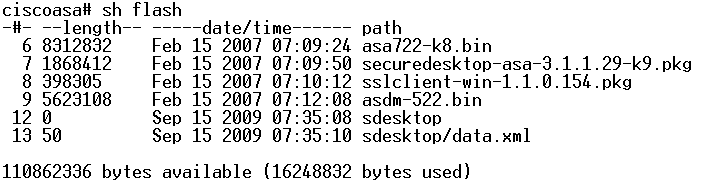

sh flash:

per vedere il contenuto della flash memory che ospita i file di sistema operativo.

Ne ricaviamo che questo ASA utilizza la versione di sistema operativo 7.22 con ASDM 5.22. Chi fosse interessato alla matrice di compatibilità tra ASDM, ASA OS e ASA può visitare questa pagina fornita da Cisco.

http://www.cisco.com/en/US/docs/security/asa/compatibility/asamatrx.html

Configurazione dell’interfaccia interna

Qui le cose vanno un po’ diversamente a seconda che si tratti di un 5505 o di un modello superiore. Dal 5510 in poi possiamo dare direttamente il nome all’interfaccia, per cui useremo i comandi che seguono:

cisco5510> enable Password: cisco5510# configure terminal cisco5510(Config)# interface ethernet1 cisco5510(Config-if)# nameif inside cisco5510(Config-if)# ip address 192.168.1.200 255.255.255.0 cisco5510(Config-if)# no shut

Per il 5505 dovremo dare il nome di interfaccia alla vlan associata a quell’interfaccia, vale a dire:

ciscoasa# configure terminal ciscoasa(config)# interface VLAN1 ciscoasa(config-if)# ip address 192.168.1.200 255.255.255.0 ciscoasa(config-if)# nameif inside ciscoasa(config-if)# no shut ciscoasa(config-if)#

Configurazione del server HTTP

Selezioniamo l’immagine di ASDM che vogliamo eseguire;

ciscoasa(config)# asdm image asdm-522.bin

Abilitiamo il server http:

ciscoasa(config)# http server enable

Definiamo la subnet da cui vogliamo accedere e l’interfaccia:

ciscoasa(config)# http 192.168.1.0 255.255.255.0 inside

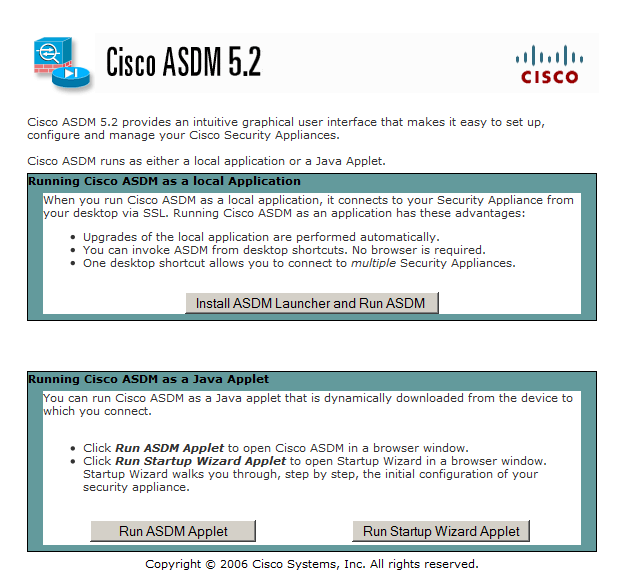

Lanciare ASDM

Sarà sufficiente aprire da browser l’indirizzo dellìinterfaccia interna del firewall. In questo caso useremo

http://192.168.1.200

ASDM si può installare su PC locale, effettuando il download, dal firewall, di un installer .msi, o eseguire da browser. Andranno abilitati i popup.

Possiamo anche eseguire uno wizard di configurazione iniziale, che ci guida attraverso i primi passi di configurazione del firewall.

Verifichiamo il funzionamento di ASDM

Per verificare quale file immagine viene utilizzato:

sh asdm image

Per vedere quali sessioni sono attive:

sh asdm sessions

Enjoy!