Attenzione: questo non è un post sulla sicurezza delle porte dello switch: è solo un esempio rapido per chi conosce già i concetti generali, non ricorda i comandi e vuole configurare rapidamente port-security su uno switch. Ciò detto, iniziamo.

Supponiamo di voler configurare port-security su switch cisco limitando il numero di mac-address acquisibili, ad esempio, a tre sull’interfaccia fa0/1. La configurazione è semplice, tenuto conto che, per abilitare port-security, la porta deve essere messa in uno stato specifico (trunk o access) esplicitamente.

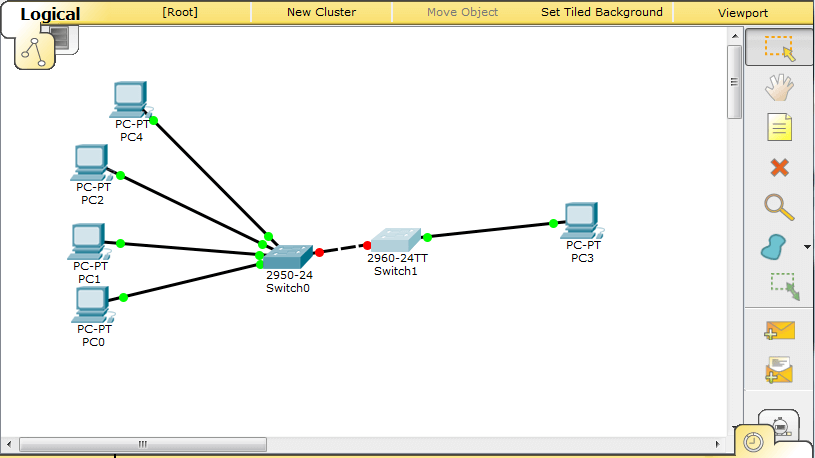

Per vedere il funzionamento di port-security costruiamo un semplice ambiente di test (vedi figura):

connettiamo due switch mediante una patch, e colleghiamo 4 host a Switch0, ed un host (PC3, 192.168.1.254) a Switch1.

Configuriamo port-security sull’interfaccia fa0/1 di switch1, limitando a 3 i mac address associabili alla porta; dato che, attraverso switch0, dovremmo vedere sulla singola interfaccia 4 mac-address, ci aspettiamo che la porta vada in shutdown.

Diamo progressivamente da command prompt il comando

ping 192.168.1.254

ai 4 host di sinistra: come detto la connessione tra i due switch è su una sola linea, ci aspettiamo che nella CAM si trovino associati, man mano che iniziano a fare traffico, 4 mac address dei quattro PC di sinistra.

Effettivamente, come si vede dai pallini rossi in figura, che indicano linea giù, quando i mac-address superano il numero di tre, la porta va in shutdown.

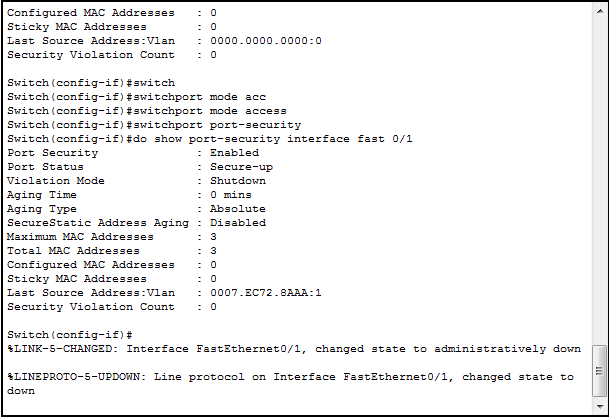

Di seguito la configurazione della porta:

interface FastEthernet0/1 switchport mode access switchport port-security switchport port-security maximum 3 !

Attenzione a inserire esplicitamente il comando switchport mode access o, per quanto configurata, la port-security rimarrà disabilitata. Per vedere lo stato della porta, possiamo usare

show port-security interface fa0/1 In figura lo stato dello switch un momento prima che arrivi il quarto mac-address e la porta, come si vede subito sotto il risultato della show, vada in shutdown.

In figura lo stato dello switch un momento prima che arrivi il quarto mac-address e la porta, come si vede subito sotto il risultato della show, vada in shutdown.

Se invece che shutdown avessimo scelto protect o restrict come opzioni il comportamento della porta sarebbe stato diverso: con protect, la porta scarta silenziosamente tutti i fram che vengono da mac address diversi da quello consentito. Con restrict si comporta allo stesso modo, ma viene inviata una trap, un syslog msg ed incrementato il contatore di security violation.

In questi due casi abbiamo dunque difesa della porta, ma non messa in shut down della medesima.

Per chi fosse interessato, qui di seguito il link al file di Cisco Packet Tracer utilizzato.